Las organizaciones pueden beneficiarse significativamente de la implementación de un SGSI, logrando el cumplimiento de la norma ISO 27001 y garantizando la seguridad de sus activos de información, pero se requiere un proceso de implementación y capacitación exhaustivo para obtener los beneficios completos del SGSI.

Un SGSI consta de dos componentes que funcionan juntos:

- Gobierno, Riesgo y Cumplimiento (GRC ), y

- Gestión y Respuesta a Incidentes.

GRC forma la columna vertebral del SGSI. Entendiéndose mejor como una combinación de tres tipos de políticas. La organización debe identificar los riesgos clave que podrían amenazar la seguridad de sus datos y determinar la mejor manera de mitigar esos riesgos. Además, la organización debe determinar qué políticas y regulaciones debe cumplir legalmente y cuál es la mejor manera de cumplir con esos requisitos. Finalmente, el aspecto de gobernanza entra en juego cuando la organización inculca políticas y regulaciones para mitigar los riesgos reconocidos y cumplir con los controles de la industria.

La Gestión y Respuesta a Incidentes es el aspecto del SGSI que permite a las organizaciones monitorear y responder a eventos de seguridad de manera oportuna. Un SGSI tiene una utilidad limitada al definir únicamente las políticas necesarias para la seguridad de la información y el cumplimiento de las regulaciones, pero carece de un mecanismo para reaccionar ante una posible violación a los datos o información. El proceso de Gestión y Respuesta a Incidentes describe cómo se supervisarán, abordarán, escalarán y gestionarán los eventos de seguridad a través de un proceso definido en la organización.

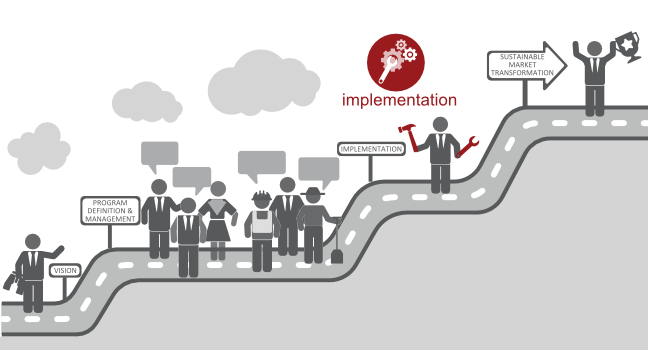

Le mostramos cómo comenzar a implementar el SGSI en su organización:

Paso 1: Identificación y valoración de activos

Se inicia al identificar los activos que deben protegerse y determinar su valor para la organización. Un SGSI basado en el riesgo tiene en cuenta la importancia relativa de los diferentes tipos de datos, dispositivos y los protege en consecuencia. En este paso, las organizaciones recopilan datos de la documentación para identificar activos de TI críticos para el negocio y su importancia para la organización.

Las organizaciones deben crear una Declaración de sensibilidad (SoS) que asigne una calificación a cada uno de sus activos de TI en tres dimensiones separadas: confidencialidad, integridad y disponibilidad:

- Confidencialidad : garantizar que la información sea accesible exclusivamente a personas autorizadas

- Integridad : garantizar que la información a proteger sea precisa y completa, y que la información y los métodos de procesamiento estén protegidos

- Disponibilidad : garantizar que las personas autorizadas tengan acceso a la información y los activos protegidos cuando sea necesario

Paso 2: Realice una evaluación detallada de riesgos

Una vez que la identificación y la valoración de los activos se hayan completado y la organización haya formulado un SoS, es hora de realizar una evaluación de riesgos detallada que apoyara en la implementación del SGSI. El análisis de evaluación de riesgos incluye cuatro pasos importantes para determinar cómo se debe proteger el activo de TI:

- Amenazas: la organización debe analizar las amenazas al activo mediante la documentación de cualquier evento no deseado que pueda resultar en un mal uso, pérdida o daño deliberado o accidental de los activos.

- Vulnerabilidades: las amenazas son una descripción concreta de lo que podría suceder, y las vulnerabilidades son una medida de la susceptibilidad del activo de TI a las amenazas identificadas en la primera parte del análisis. Aquí es donde comienza a diferenciar entre los diferentes tipos de activos.

- Impacto y probabilidad: la organización ahora puede evaluar la probabilidad de que ocurran ciertos tipos de violaciones junto con la magnitud del daño potencial que resultaría de cada tipo de violación de datos.

- Mitigación: por último, la organización propone métodos para minimizar las amenazas, vulnerabilidades e impactos reconocidos a través de políticas y procedimientos en el SGSI.

Paso 3: Establecer el SGSI

Ahora que la organización ha identificado los activos a proteger y ha realizado una evaluación completa del riesgo, puede proceder a escribir las políticas y procedimientos reales que comprenden el SGSI. Las organizaciones deben establecer el SGSI de conformidad con ISO 27001 si desean obtener una certificación de las mejores prácticas en la gestión de la seguridad de la información. Este conjunto de políticas y procedimientos minimizaría la posibilidad de una violación de datos.

Paso 4: Definir la Gestión y Respuesta a Incidentes de Seguridad de la Información

Las organizaciones deben estar preparadas para administrar de manera eficiente el creciente volumen y la gravedad de los eventos e incidentes de seguridad.

- Automatice la creación de eventos de seguridad desde muchas fuentes

- Correlacione eventos de seguridad a incidentes y cambios de TI

- Investigue los incidentes de forma coordinada con su equipo

- Mantenga almacenada toda la documentación relacionada al incidente